🎯 AZ-305: Designing Microsoft Azure Infrastructure Solutions

시나리오 기반 문제집 (최종 완성본)

회사 배경

Litware Inc.는 Azure로 핵심 애플리케이션 'App1'과 데이터베이스 'DB1', 'DB2'를 마이그레이션하는 제조 회사입니다. 회사는 최고의 복원력, 데이터 불변성, 보안 네트워킹, 비용 최적화를 요구합니다.

🔧 복원력 요구사항

- 가용성 영역(AZ) 지원 지역에 호스팅

- 두 개의 AZ 장애 시에도 서비스 가용성 유지

- 자동 확장 및 장애 조치(Failover)

- App1은 전용 물리 하드웨어에서 실행

🔐 보안 및 컴플라이언스

- App1 데이터는 3년간 수정/삭제 불가 (WORM)

- 스토리지 계정의 공용 엔드포인트 접근 차단

- 온프레미스에서 스토리지에 비공개로 접근

- 모든 SQL DB에 TDE 활성화

💰 비즈니스 요구사항

- 관리 노력 최소화

- 비용 최소화

- I/O 지연 시간 최소화

HOTSPOT -

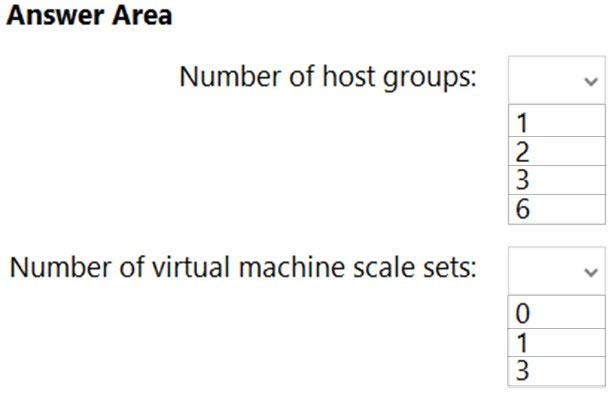

App1을 Azure로 마이그레이션할 계획입니다. App1에 대한 고가용성 솔루션을 권장해야 합니다. 솔루션은 복원력 요구사항을 충족해야 합니다.

질문: 권장사항에 무엇을 포함해야 합니까?

정답 기술 해설

Box 1: 3 (호스트 그룹 수)

요구사항은 "두 가용성 영역(AZ)이 실패해도 가용성 유지"입니다. 이를 충족하려면 최소 3개의 AZ에 걸쳐 인프라를 분산해야 합니다. App1이 전용 호스트에서 실행되어야 하므로, 각 AZ에 하나씩, 총 3개의 전용 호스트 그룹이 필요합니다.

Box 2: 3 (장애 도메인 수)

Azure는 가용성을 극대화하기 위해 호스트 그룹과 그 안의 VM 확장 집합(VMSS)의 장애 도메인(Fault Domain) 수를 일치시킬 것을 권장합니다. 3개의 AZ에 걸쳐 배포하므로, 각 호스트 그룹도 3개의 장애 도메인을 갖도록 구성하여 AZ 간 분산을 보장해야 합니다.

핵심 개념 학습

Azure 전용 호스트(Dedicated Host): 조직 전용으로 할당된 물리적 서버로, 규정 준수나 특정 라이선싱 요구사항을 충족하기 위해 사용됩니다.

고가용성 설계 원칙 (N+2): 시스템이 두 개의 구성요소 장애를 견뎌야 할 때, 최소 세 개의 독립적인 위치(AZ)에 배포해야 합니다.

HOTSPOT -

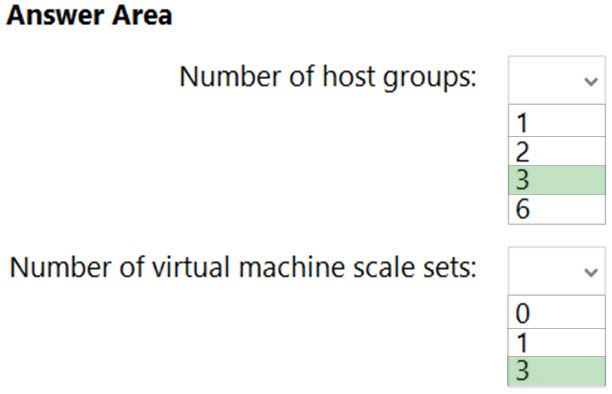

App1을 Azure로 마이그레이션할 계획입니다. 보안 및 컴플라이언스 요구사항을 충족하는 App1용 스토리지 솔루션을 권장해야 합니다.

질문: 어떤 유형의 스토리지를 권장하고, 스토리지를 어떻게 구성하도록 권장합니까?

Box 1: Standard general-purpose v2

Box 2: A time-based retention policy (시간 기반 보존 정책)

정답 기술 해설

Box 1: Standard general-purpose v2

모든 최신 스토리지 기능과 '불변 스토리지' 기능을 지원하는 가장 표준적이고 유연한 스토리지 계정 유형입니다.

Box 2: 시간 기반 보존 정책(A time-based retention policy)

"3년간 데이터 수정 및 삭제 방지"라는 WORM(Write-Once-Read-Many) 요구사항을 직접적으로 충족하는 기능입니다. 이 정책을 Blob 컨테이너에 적용하면 지정된 기간 동안 데이터의 불변성이 보장됩니다. 원본 답안의 '계층적 네임스페이스'는 Data Lake 기능으로, 데이터 불변성과는 직접적인 관련이 없습니다.

핵심 개념 학습

불변 Blob 스토리지 (Immutable Storage): 데이터를 덮어쓰거나 삭제할 수 없는 상태로 만들어 규정 준수 및 데이터 보호 요구사항을 충족합니다. '시간 기반 보존'과 '법적 보존(Legal Hold)' 두 가지 정책 유형이 있습니다.

App1 데이터를 호스팅할 Azure Storage 계정에 대한 네트워크 연결 솔루션을 권장해야 합니다. 솔루션은 "공용 엔드포인트 접근 차단" 및 "온프레미스에서 비공개 접근" 요구사항을 충족해야 합니다.

질문: 권장사항에 무엇을 포함해야 합니까?

정답 기술 해설

정답은 **D. 프라이빗 엔드포인트**입니다. 이 기능은 스토리지 계정과 같은 PaaS 서비스에 가상 네트워크(VNet) 내의 프라이빗 IP 주소를 할당합니다. 이를 통해 스토리지 계정 방화벽에서 공용 액세스를 완전히 차단하고, VPN이나 ExpressRoute를 통해 온프레미스에서 안전하게 비공개로 접근할 수 있습니다. 이는 모든 보안 요구사항을 완벽하게 충족합니다.

오답 분석

- A/B. 피어링: 여전히 공용 엔드포인트를 통하므로 요구사항에 위배됩니다.

- C. 서비스 엔드포인트: VNet 내에서만 트래픽을 보호하며 온프레미스로 확장되지 않고, 엔드포인트 자체는 여전히 공용입니다.

핵심 개념 학습

프라이빗 엔드포인트 vs 서비스 엔드포인트:

서비스 엔드포인트는 VNet의 트래픽이 Azure 백본을 떠나지 않도록 경로를 최적화합니다 (VNet -> PaaS).

프라이빗 엔드포인트는 PaaS 서비스를 VNet 안으로 가져와(PaaS -> VNet) 사설 네트워크의 일부처럼 만듭니다. 하이브리드 비공개 연결에는 프라이빗 엔드포인트가 필수적입니다.

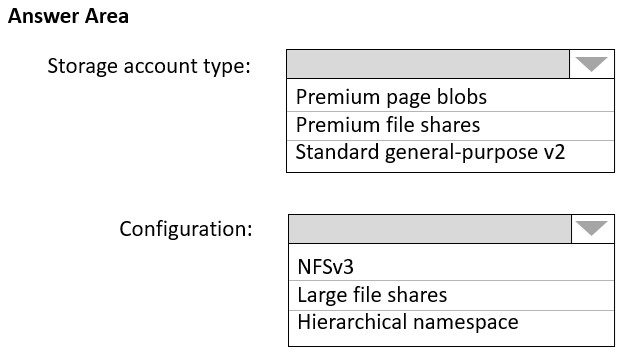

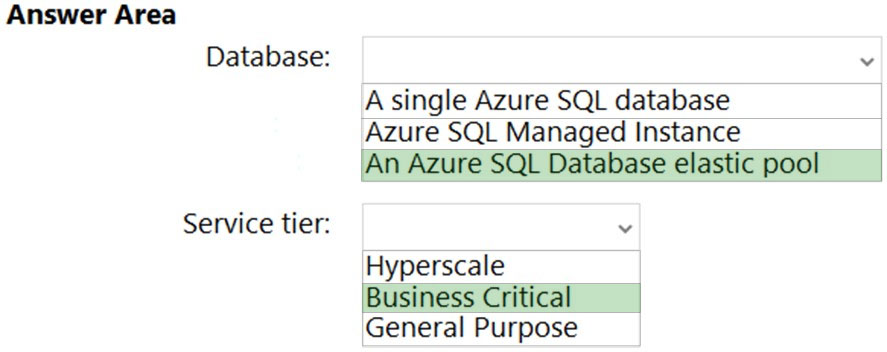

HOTSPOT -

DB1과 DB2를 Azure로 마이그레이션할 계획입니다. Azure 데이터베이스와 서비스 계층이 복원력 및 비즈니스 요구사항을 충족하는지 확인해야 합니다.

질문: 무엇을 구성해야 합니까?

정답 기술 해설

Box 1: Azure SQL Database 탄력적 풀

두 개의 데이터베이스(DB1, DB2)가 있고 비용과 관리 노력을 최소화해야 하므로, 리소스를 공유하는 탄력적 풀이 단일 데이터베이스보다 효율적입니다.

Box 2: 중요 비즈니스용 (Business Critical)

"두 가용성 영역 장애 시 가용성 유지", "자동 장애 조치", "I/O 지연 시간 최소화" 요구사항을 모두 충족하는 서비스 계층은 중요 비즈니스용 계층입니다. 이 계층은 여러 가용성 영역에 걸쳐 고속 SSD를 사용하는 읽기/쓰기 복제본을 배포하여 최고의 성능과 가용성을 제공합니다.

핵심 개념 학습

Azure SQL 탄력적 풀: 여러 데이터베이스가 리소스를 공유하여 비용을 절감하고 관리를 단순화하는 솔루션입니다.

중요 비즈니스용 서비스 계층: 최고 수준의 SLA, 가장 낮은 I/O 지연 시간, 가용성 영역을 활용한 자동 장애 조치를 제공하는 프리미엄 계층입니다.

회사 배경

Contoso Ltd.는 파트너 회사인 Fabrikam과 협력하여 애플리케이션 'App1'과 'App2'를 운영합니다. 외부 사용자(Fabrikam)의 액세스 권한을 정기적으로 검토하고, 하이브리드 파일 공유 솔루션을 구현하며, ID 인프라를 안전하게 모니터링해야 합니다.

🔐 ID 거버넌스 요구사항

- 매월 Fabrikam 사용자의 App1 접근 권한 검토

- 불필요한 계정은 자동으로 제거

- 개발 노력 최소화

💾 파일 스토리지 요구사항 (App2)

- 파일은 Azure Files에 저장

- 온프레미스 위치와 파일 복제

- 온프레미스 클라이언트는 LAN을 통해 SMB로 접근

📡 모니터링 및 인증 요구사항

- IT 지원팀에 AD 동기화 상태 알림

- App2 애플리케이션 성능 및 오류 모니터링

- 관리자 접근 시 MFA 강제

- 신뢰할 수 없는 위치에서 접근 차단

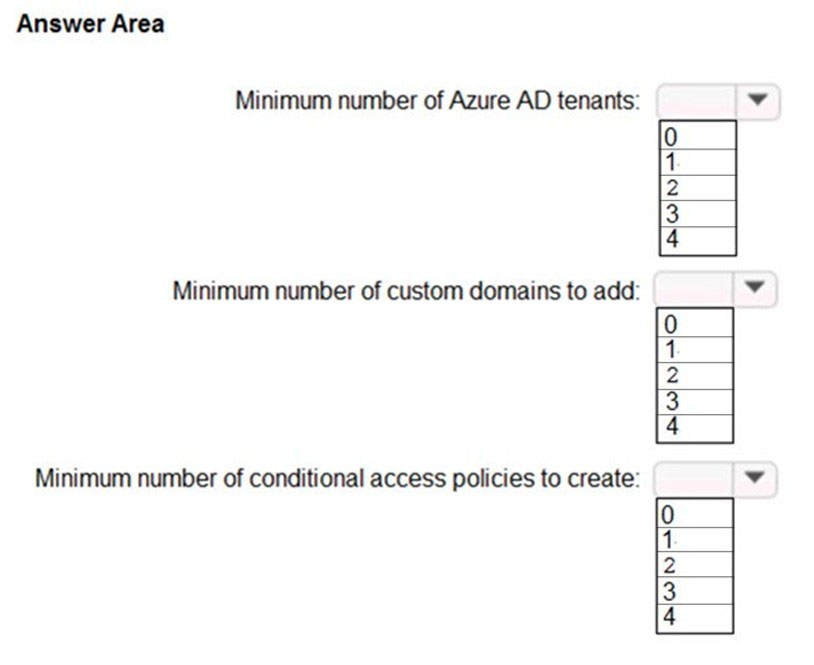

HOTSPOT -

Fabrikam의 인증 요구사항을 충족하기 위해 솔루션에 무엇을 포함해야 합니까?

질문: 답변 영역에서 적절한 옵션을 선택하십시오.

정답 기술 해설

Box 1: 1 (Azure AD 테넌트 수)

특별한 분리 요구가 없는 한, 단일 조직은 관리 편의성을 위해 하나의 Azure AD 테넌트를 사용합니다.

Box 2: 1 (Azure AD Connect 서버 수)

기능적으로 단일 포리스트를 동기화하는 데 필요한 최소 서버는 1대입니다. (고가용성을 위해 Staging 서버를 추가할 수 있지만, 최소 요구사항은 1대입니다.)

Box 3: 2 (조건부 액세스 정책 수)

"관리자 MFA 강제"와 "외부 액세스 차단"은 서로 다른 목적의 보안 제어이므로, 관리 용이성을 위해 각각 별도의 정책으로 만드는 것이 좋습니다. 따라서 최소 2개의 정책이 필요합니다.

핵심 개념 학습

조건부 액세스 정책 설계: 정책은 가능한 한 구체적이고 목적이 명확해야 합니다. 서로 다른 사용자 그룹(관리자, 일반 사용자)이나 다른 조건(MFA, 위치)에 대한 제어는 별개의 정책으로 분리하는 것이 모범 사례입니다.

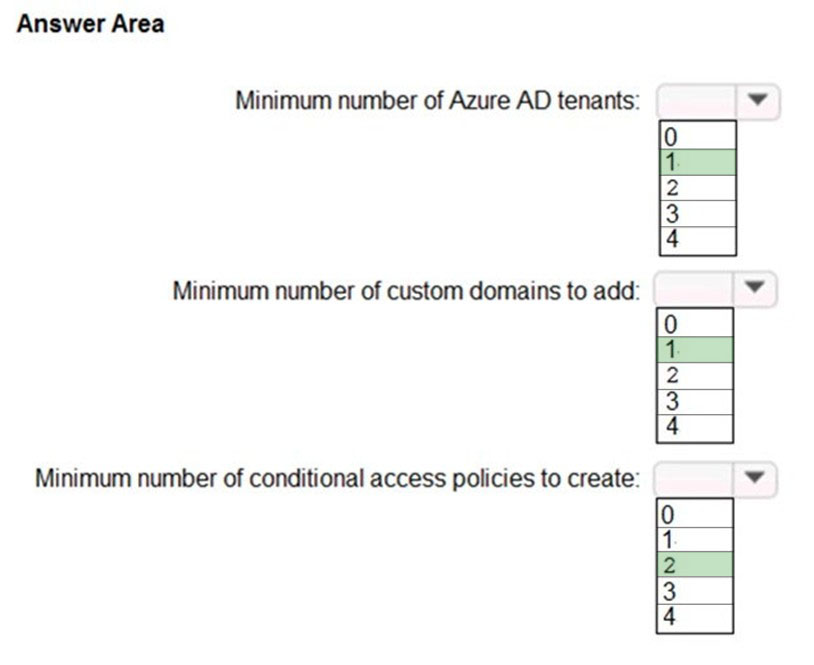

HOTSPOT -

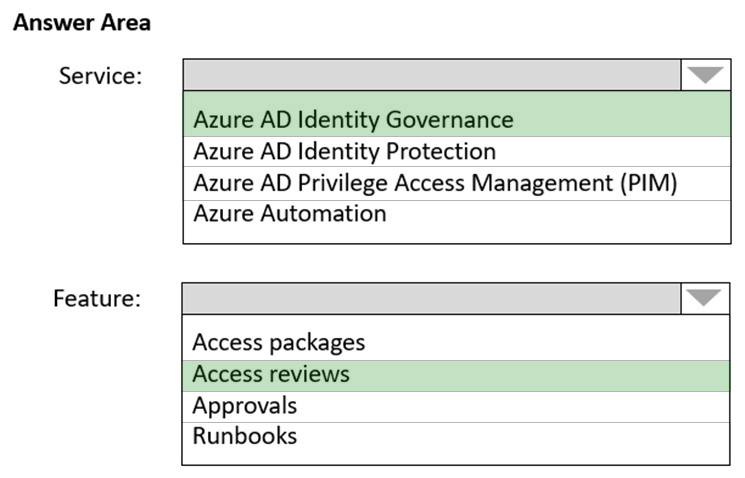

ID 요구사항("매월 Fabrikam 사용자 권한 검토")을 충족하기 위해 무엇을 구현해야 합니까?

질문: 답변 영역에서 적절한 옵션을 선택하십시오.

정답 기술 해설

Box 1: Azure AD Identity Governance

액세스 검토, 권한 관리, PIM 등 조직의 ID 및 액세스 수명 주기를 관리하는 포괄적인 기능 모음입니다. 액세스 검토는 이 기능의 일부입니다.

Box 2: 액세스 검토 (Access reviews)

이 기능은 "매월 권한 검토" 요구사항을 정확히 충족합니다. 그룹 멤버십이나 애플리케이션 접근 권한을 정기적으로 검토하도록 자동화된 캠페인을 설정할 수 있습니다. 검토자가 승인하지 않으면 액세스 권한이 자동으로 제거되도록 구성하여 관리 및 개발 노력을 최소화할 수 있습니다.

핵심 개념 학습

Azure AD 액세스 검토: 조직이 그룹 멤버십, 엔터프라이즈 애플리케이션 액세스, 역할 할당을 효율적으로 관리할 수 있도록 지원하는 기능입니다. '최소 권한 원칙'을 유지하는 데 핵심적인 도구입니다.

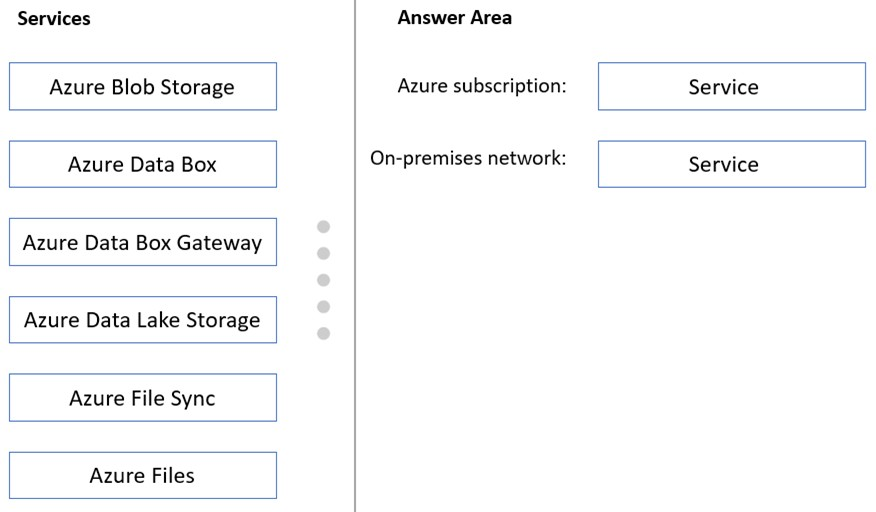

DRAG DROP -

App2의 파일 스토리지 요구사항을 충족하는 솔루션을 권장해야 합니다.

질문: Azure 구독과 온프레미스 네트워크에 무엇을 배포해야 합니까?

정답 기술 해설

Box 1: Azure Files (Azure 구독에 배포)

클라우드의 중앙 파일 공유 역할을 합니다. "파일을 Azure Storage 계정에 저장" 요구사항을 충족하며, 모든 동기화의 허브가 됩니다.

Box 2: Azure File Sync (온프레미스 네트워크에 배포)

온프레미스 Windows Server에 에이전트를 설치하여 Azure Files와 동기화합니다. 이를 통해 "온프레미스 복제" 및 "LAN을 통한 SMB 접근" 요구사항을 모두 만족시킵니다. 사용자는 기존 파일 서버에 접속하는 것처럼 느끼지만, 데이터는 클라우드와 동기화됩니다.

핵심 개념 학습

Azure File Sync 아키텍처: Azure Files를 중앙 허브(Hub)로, 온프레미스 파일 서버를 캐싱 및 동기화 엔드포인트인 스포크(Spoke)로 사용하는 하이브리드 클라우드 솔루션입니다. '클라우드 계층화(Cloud Tiering)' 기능을 통해 자주 사용하지 않는 파일을 클라우드에만 남겨두고 온프레미스 스토리지 공간을 절약할 수 있습니다.

IT 지원 메일 그룹에 대한 알림 솔루션을 권장해야 합니다. (요구사항: AD 동기화 상태 모니터링 및 알림)

질문: 권장사항에 무엇을 포함해야 합니까?

정답 기술 해설

정답은 **D. Azure AD Connect Health**입니다. 이 서비스는 온프레미스 ID 인프라와 Azure AD 간의 연결 상태를 모니터링하기 위해 특별히 설계되었습니다. 동기화 오류, AD FS 서버 문제 등 하이브리드 ID 환경의 핵심 구성 요소에 대한 상태 경고 및 이메일 알림을 IT 지원팀에 자동으로 보낼 수 있습니다.

오답 분석

- A. SendGrid: 이메일 발송 서비스일 뿐, 모니터링 기능이 없습니다.

- B. 작업 그룹: Azure Monitor 경고의 알림 대상 그룹이지만, AD Connect 상태를 모니터링하는 소스가 아닙니다.

- C. Network Watcher: 네트워크 진단 도구로, ID 서비스 모니터링과는 관련이 없습니다.

핵심 개념 학습

Azure AD Connect Health: 하이브리드 ID 인프라의 상태에 대한 중앙 모니터링 및 인사이트를 제공합니다. 안정적인 사용자 인증 및 동기화를 유지하는 데 필수적인 도구입니다.

App2의 모니터링 요구사항을 충족하기 위해 무엇을 권장해야 합니까?

질문: 권장사항에 무엇을 포함해야 합니까?

정답 기술 해설

정답은 **B. Azure Application Insights**입니다. 이것은 웹 애플리케이션의 성능, 가용성, 사용 현황을 모니터링하는 APM(Application Performance Management) 서비스입니다. App2와 같은 애플리케이션의 성능 문제, 예외, 종속성 실패 등을 자동으로 감지하고 진단하는 데 최적화되어 있습니다.

오답 분석

- A. VM 인사이트: 가상 머신의 인프라(CPU, 메모리, 디스크) 상태를 모니터링합니다.

- C. Microsoft Sentinel: 클라우드 네이티브 SIEM(보안 정보 및 이벤트 관리) 서비스입니다.

- D. 컨테이너 인사이트: 컨테이너화된 워크로드(예: AKS)를 모니터링합니다.

핵심 개념 학습

Application Insights: 개발자와 DevOps 전문가가 라이브 웹 애플리케이션의 문제를 신속하게 파악하고 해결할 수 있도록 도와줍니다. 요청 속도, 응답 시간, 실패율 등 핵심 메트릭을 제공하며, '분산 추적'을 통해 마이크로서비스 아키텍처의 전체 트랜잭션을 시각화할 수 있습니다.

회사 배경

이 시나리오는 전 세계 사용자를 대상으로 하는 웹 애플리케이션 'App1'과 'WebApp1'을 구축하는 과정을 다룹니다. 핵심 과제는 다중 지역 배포를 통한 고가용성 확보, 지리적 트래픽 라우팅, 비용 효율적인 아키텍처 설계입니다.

🌍 연결 및 라우팅

- 인터넷에서만 App1 액세스 가능

- 인스턴스 간 활성-활성 로드 밸런싱

- 북미 -> East US, 기타 -> West Europe 라우팅

- 무중단 배포 및 안전한 릴리즈 관리

💰 비용 및 관리

- 비용 최소화가 최우선

- 관리 노력 최소화

- 유지보수 작업 자동화

🔧 기술 아키텍처

- App Service 기반 배포

- East US 및 West Europe 지역에 각각 3개 인스턴스

- vCore 기반 데이터베이스 모델 선호

App1 유지 관리 작업을 위한 솔루션을 추천해야 합니다. 솔루션은 비용을 최소화해야 합니다.

질문: 권장사항에 무엇을 포함해야 합니까?

정답 기술 해설

정답은 **B. Azure Function**입니다. 유지 관리 작업처럼 간헐적으로 실행되는 작업에 대해서는 코드가 실행될 때만 비용을 지불하는 서버리스 컴퓨팅(소비 계획)이 가장 비용 효율적입니다.

오답 분석

- A. Logic App: 워크플로우 오케스트레이션에 더 적합하며, 단순 코드 실행에는 과합니다.

- C. Virtual Machine: 항상 실행되어야 하므로 비용이 가장 높습니다.

- D. App Service WebJob: App Service Plan 비용이 지속적으로 발생하므로 독립적인 작업에는 비효율적입니다.

핵심 개념 학습

서버리스 컴퓨팅: 개발자가 서버 인프라를 관리할 필요 없이 코드를 실행할 수 있는 클라우드 컴퓨팅 모델입니다. Azure Functions가 대표적인 서비스입니다.

애플리케이션 개발 요구사항(안전한 릴리즈 관리)을 충족하는 솔루션을 권장해야 합니다.

질문: 권장사항에 무엇을 포함해야 합니까?

정답 기술 해설

정답은 **C. 배포 슬롯(Deployment Slots)**입니다. 이 기능은 프로덕션 트래픽에 영향을 주지 않고 스테이징 환경에서 새 버전을 테스트한 후, 다운타임 없이 프로덕션으로 전환(스왑)할 수 있게 해줍니다. 이는 안전한 릴리즈 관리의 핵심입니다.

핵심 개념 학습

배포 슬롯 (Blue-Green Deployment): Azure App Service의 기능으로, 라이브 앱과 다른 URL을 가진 스테이징 슬롯에 새 버전을 배포합니다. 테스트 완료 후, 두 슬롯을 즉시 교체하여 무중단 배포를 실현하고, 문제 발생 시 빠른 롤백을 가능하게 합니다.

App1의 요구사항을 충족하는 App Service 아키텍처를 권장해야 합니다. 솔루션은 비용을 최소화해야 합니다.

질문: 무엇을 권장합니까?

정답 기술 해설

정답은 **C. 지역당 하나의 App Service 계획**입니다. 비용 최소화가 핵심 요구사항이므로, 비싼 ASE(App Service Environment) 대신 표준 App Service 계획을 사용하는 것이 맞습니다. 또한, 단일 App Service 계획(Premium 등급 이상)은 가용성 영역을 지원하므로, 지역 내 여러 AZ에 자동으로 인스턴스를 분산 배치할 수 있습니다. 따라서 지역당 하나의 계획이면 충분합니다.

핵심 개념 학습

App Service 계획과 가용성 영역: Premium V2/V3 App Service 계획에서 '영역 중복(Zone Redundancy)'을 활성화하면, 해당 계획의 인스턴스들이 동일 지역 내의 여러 가용성 영역에 걸쳐 자동으로 배포되어 고가용성을 확보합니다.

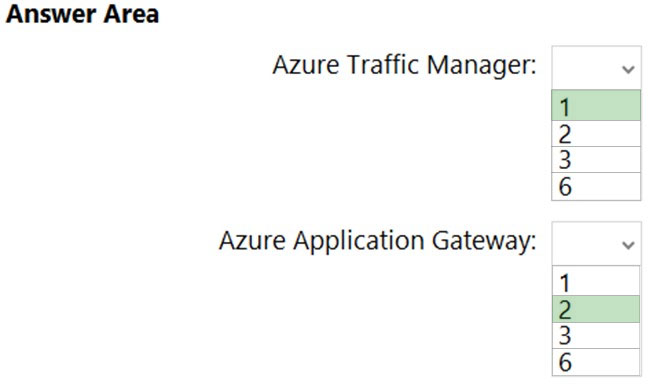

HOTSPOT -

App1의 연결 요구사항을 충족하기 위해 Azure Traffic Manager와 Azure Application Gateway를 사용하는지 평가하고 있습니다.

질문: 각 서비스에 필요한 최소 인스턴스 수는 얼마입니까?

정답 기술 해설

Box 1: 1 (Azure Traffic Manager 프로필)

Traffic Manager는 글로벌 DNS 기반 로드 밸런서입니다. "북미 -> East US, 기타 -> West Europe"과 같은 지리적 라우팅 요구사항을 처리하기 위해 하나의 Traffic Manager 프로필을 생성하고, 그 안에 각 지역의 엔드포인트를 등록하면 됩니다.

Box 2: 2 (Azure Application Gateway)

Application Gateway는 지역별 L7 로드 밸런서입니다. East US 지역의 인스턴스들과 West Europe 지역의 인스턴스들을 각각 로드 밸런싱해야 하므로, 각 지역에 하나씩, 총 2개의 Application Gateway가 필요합니다.

핵심 개념 학습

다중 지역 웹 아키텍처 패턴: **Azure Traffic Manager**가 글로벌 수준에서 사용자 요청을 가장 적합한 지역으로 라우팅하고, 각 지역의 **Azure Application Gateway**가 해당 지역 내의 백엔드 서비스로 트래픽을 분산하고 WAF와 같은 L7 기능을 제공하는 것이 표준적인 고가용성 아키텍처입니다.

WebApp1에 대한 데이터 스토리지 전략을 권장해야 합니다.

질문: 권장사항에 무엇을 포함해야 합니까?

정답 기술 해설

정답은 **D. vCore 기반 Azure SQL 데이터베이스**입니다. vCore 모델은 컴퓨팅(CPU, 메모리)과 스토리지를 독립적으로 확장할 수 있어 예측 가능하고 유연한 성능 관리가 가능합니다. 이는 최신 애플리케이션에 권장되는 모델이며, Azure Hybrid Benefit을 통해 온프레미스 SQL 라이선스를 활용하여 비용을 절감할 수도 있습니다.

오답 분석

- A. VM의 SQL Server (IaaS): 관리 오버헤드가 크고 PaaS의 이점을 활용할 수 없습니다.

- B. DTU 모델: 컴퓨팅, 스토리지, I/O가 결합된 추상적인 단위로, 세밀한 성능 튜닝이 어렵습니다.

- C. 탄력적 풀: 여러 데이터베이스가 리소스를 공유할 때 비용 효율적이지만, 단일 WebApp1에는 과도할 수 있습니다.

핵심 개념 학습

vCore 구매 모델: 사용자가 프로비저닝할 가상 코어 수, 메모리 양, 스토리지 크기 및 속도를 명확하게 선택할 수 있습니다. 온프레미스 워크로드와 비교하기 용이하며, 더 투명한 비용 구조를 제공합니다.

개요

이 시나리오는 특정 회사에 국한되지 않은, Azure의 일반적인 인증, 권한 부여, ID 관리 및 거버넌스에 대한 질문들을 다룹니다. MFA, 조건부 액세스, 하이브리드 ID 전략 등 핵심 보안 개념을 다룹니다.

🔐 인증 및 접근 제어

- 특정 사용자 그룹에 MFA 강제

- 특정 조건(위치, 디바이스)에 따른 접근 제어

- 데이터 수정 방지 및 불변성

- 보안 알림 및 모니터링

📜 거버넌스 및 컴플라이언스

- 리소스 배포 정책 적용 (예: 지역 제한)

- 비용 최소화 전략

- 관리 노력 최소화

🔄 하이브리드 ID

- 온프레미스 AD와 Azure AD 동기화

- Azure 내에서 AD 인증 제공

- 안전한 하이브리드 네트워크 연결

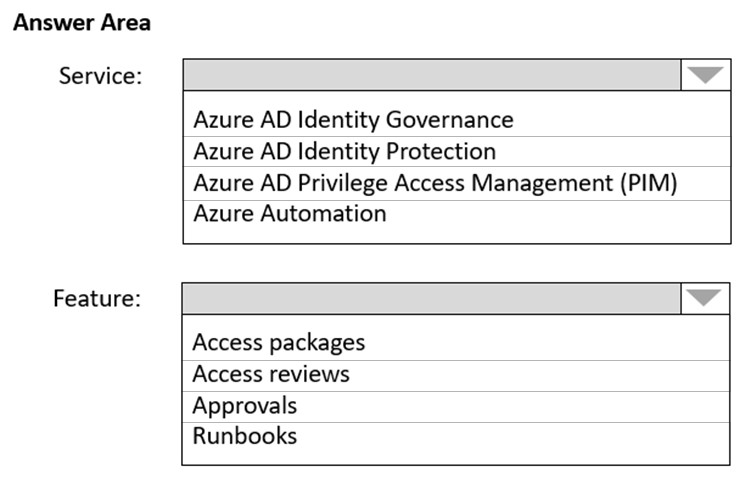

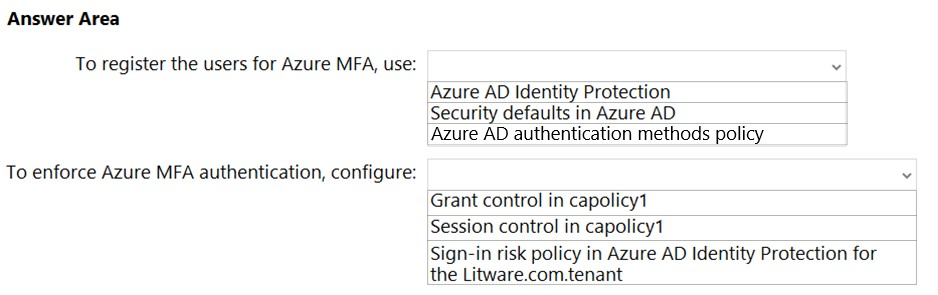

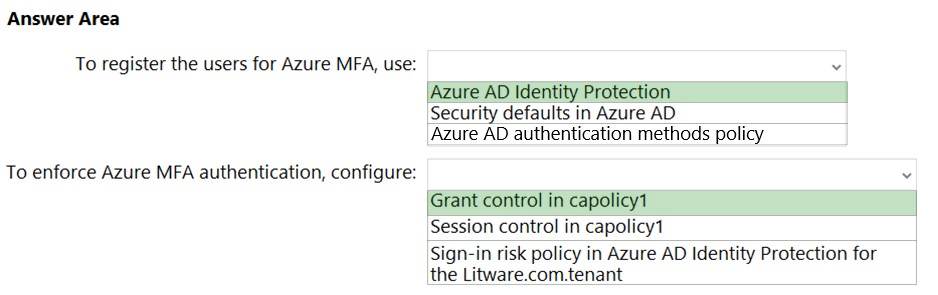

HOTSPOT -

프로덕션 환경을 관리하는 사용자가 Azure MFA에 등록되고, Azure Portal에 로그인할 때 Azure MFA로 인증하도록 해야 합니다. 솔루션은 "하이브리드 Azure AD 조인 디바이스에서만 접근" 요구사항도 충족해야 합니다.

질문: 무엇을 해야 합니까?

정답 기술 해설

Box 1: Azure AD Identity Protection

사용자가 MFA를 사용하도록 강제하기 전에, 먼저 MFA에 등록하도록 하는 정책을 제공합니다. 이는 'MFA 등록 확인' 요구사항을 충족합니다.

Box 2: capolicy1에서 부여(Grant) 제어

기존 조건부 액세스 정책(`capolicy1`)에 MFA 요구사항을 추가하는 것이 가장 효율적입니다. 조건부 액세스 정책은 "특정 사용자 그룹이 Azure Portal에 로그인할 때"와 같은 조건 하에 MFA를 강제하고, "하이브리드 Azure AD 조인 디바이스 필요"와 같은 디바이스 상태 요구사항을 함께 적용할 수 있습니다.

핵심 개념 학습

조건부 액세스 정책의 결합: 단일 조건부 액세스 정책 내에서 여러 제어(Grant controls)를 결합할 수 있습니다. 예를 들어, 'MFA 요구' **AND** '하이브리드 AAD 조인 디바이스 요구'를 설정하여 두 조건을 모두 충족해야만 액세스를 허용하도록 할 수 있습니다.

App1을 Azure로 마이그레이션한 후, 데이터 수정 요구사항("새 데이터 쓰기 가능, 기존/신규 데이터 수정 방지")을 적용해야 합니다.

질문: 무엇을 해야 합니까?

정답 기술 해설

정답은 **A. Blob 서비스에 대한 액세스 정책을 만듭니다**입니다. 요구사항은 데이터의 불변성(Immutability)을 의미하며, 이는 Azure Blob Storage의 '시간 기반 보존 정책' 또는 '법적 보존'과 같은 액세스 정책을 통해 구현됩니다. 이 정책들은 데이터의 덮어쓰기나 삭제를 방지합니다.

오답 분석

- B. 리소스 잠금: 스토리지 계정 자체의 삭제나 구성 변경을 막지만, 계정 내의 데이터 수정을 막지는 못합니다.

- C. RBAC 할당: 사용자나 서비스의 권한(읽기, 쓰기, 삭제 등)을 제어하지만, 일단 쓰기 권한이 있으면 수정도 가능하므로 불변성을 보장하지 못합니다.

- D. 액세스 수준 수정: 컨테이너의 공개/비공개 여부를 설정하는 것으로, 데이터 수정 제한과는 관련이 없습니다.

핵심 개념 학습

데이터 거버넌스 vs 리소스 거버넌스: **리소스 잠금**은 리소스(컨트롤 플레인)에 대한 거버넌스이고, **스토리지 액세스 정책**은 데이터(데이터 플레인)에 대한 거버넌스입니다. 문제의 요구사항은 데이터에 대한 것이므로 후자가 정답입니다.

계획된 변경사항(Azure로 워크로드 확장)을 지원하기 위해 ID 관리 전략에 무엇을 포함해야 합니까?

질문: 권장사항에 무엇을 포함해야 합니까?

정답 기술 해설

정답은 **A. corp.fabrikam.com의 도메인 컨트롤러를 Azure의 가상 네트워크에 배포합니다**입니다. 이는 표준적인 하이브리드 ID 확장 패턴입니다. 온프레미스 AD를 유지하면서 Azure VNet에 추가 도메인 컨트롤러(읽기 전용 또는 쓰기 가능)를 배포하면, Azure에서 실행되는 애플리케이션들이 낮은 지연 시간으로 AD 인증을 사용할 수 있고, 온프레미스와의 연결이 끊어져도 인증이 가능해져 가용성이 향상됩니다.

오답 분석

- B. 모든 DC 이동: 온프레미스 사용자와 시스템이 있는 상황에서 모든 DC를 클라우드로 이동하는 것은 매우 위험한 전략입니다.

- C. 새 Azure AD 테넌트: 기존 AD와 통합하는 것이 목표이므로, 분리된 새 테넌트를 만드는 것은 관리 복잡성을 증가시킵니다.

- D. 별도 포리스트 배포: 새로운 포리스트를 만드는 것은 기존 corp.fabrikam.com 도메인과의 신뢰 관계 설정 등 추가적인 복잡성을 야기합니다.

핵심 개념 학습

AD DS(Active Directory Domain Services) 확장: 온프레미스 AD 포리스트를 Azure VNet으로 확장하는 것은 하이브리드 클라우드 환경에서 일관된 ID 및 접근 관리를 제공하는 핵심 전략입니다.